NK-Linked Hackers Steal $2B

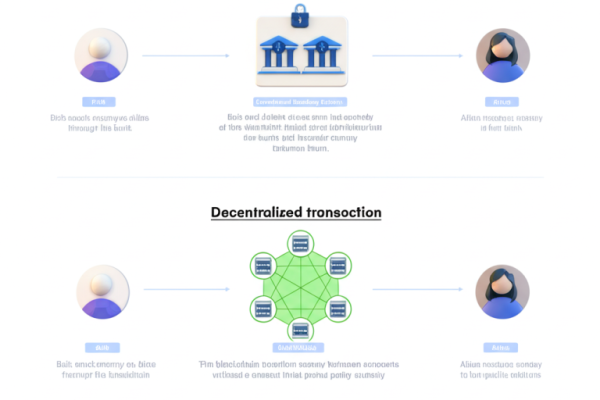

引言 近年来,针对加密货币和金融基础设施的网络攻击呈现出显著升级趋势。报告称,2025年朝鲜相关黑客窃取加密货币超20亿美元,这一事件不仅反映出单一国家行为体的技术进步,也暴露了全球数字资产生态、监管框架和国际合作机制的多个脆弱环节。本文以该事件为切入点,系统分析朝鲜黑客的背景与行为特征、对全球网络安全与金融稳定的影响、面临的追踪与归责难题,以及面向企业与政府的可行应对策略,旨在为决策者与安全实践者提供清晰、可操作的参考。 背景回顾:动机、组织与演化 朝鲜发展网络作战能力并非偶然。政治和经济制裁长期限制其国际金融渠道,使得通过网络手段获取外汇成为备选路径之一。此类行动既可能服务于政治目的(情报搜集、破坏性攻击),也可能直接作为筹资手段(加密货币窃取、洗钱)。 组织层面,外界常将相关活动归为若干有长期活动轨迹的团体,例如被指称的若干高级持续性威胁组织(APT)。这些团体在过去十余年中不断演化:早期侧重于间谍和破坏性攻击,近年逐步将重点转向高回报的金融侵害和链上资产掠夺。技术上,他们将传统渗透技巧与区块链特有的转账匿名化手段结合,形成新的作案模式。 攻击特征与战术手段 朝鲜黑客的行动呈现多层次、多手段组合的特点: – 社会工程与鱼叉式钓鱼:通过精心定制的钓鱼邮件或冒充业务往来方,获取密钥、凭证或管理员权限,常见于针对交易所或托管服务的入侵。 – 供应链攻击:利用第三方服务或软件更新通道作为突破口,达到对多家受害主体的横向渗透。 – 恶意合约与智能合约漏洞利用:在去中心化金融(DeFi)领域,通过发现或制造合约漏洞实施闪电贷攻击或逻辑错误利用,快速抽取资金后链上分散转移。 – 混合链路与链跳(chain-hopping):攻击者将窃取的资产在多个链间穿梭,并使用混币器、去中心化交易所(DEX)拆分资金路径以增加追踪难度。 – 隐蔽通信与基础设施隐藏:通过VPN、TOR、被劫持的云服务或被入侵的代理服务器隐藏控制链路,增加取证与溯源成本。 这些手段的组合使得攻击既高效又难以即时阻断,短时间内即可将价值转移并实现“变现”。 对全球网络安全与金融稳定的影响 单笔或年度规模的高额窃取对多个层面构成冲击: – 行业信任与用户信心受损:交易所和托管机构一旦频繁成为攻击目标,用户对平台安全性的信任会下降,从而影响交易量与市场流动性。 – 合规与监管压力升级:监管机构可能推动更严格的KYC/AML要求、强制多签与冷存储标准,增加运营成本并影响创新节奏。 – 促进犯罪生态壮大:被盗资金若进入混币器或犯罪链条,反向支持更多违法活动,包括逃避制裁与资助不当项目。 – 国际关系与战略风险:若攻击被归责为国家行为,可能引发外交冲突、制裁升级或报复性网络行动,增加地缘政治不稳定性。 归责与追踪的挑战 将链上窃取行为与具体国家行为体直接关联存在技术与法律两方面的困难: – 技术上的遮掩:利用代理、中间节点、混币器与跨链转移,使链上审计仅能呈现流向而难以确认操作者身份。 – 法律与跨境执法难度:犯罪资金在多个司法区间流动,执法机关需要跨国协调,受制于各国执法资源、法律框架与政治意愿。 – 误判风险:错误归责可能引发误导性政策或不当报复,损害国际合作基础。 因此,技术追踪需与外交、情报与法律进程紧密联动,逐步建立跨国证据链。 面向企业的防御建议 建议采取分层、可验证与实践性强的防护措施: – 资产隔离与分层存储:将大额资金长期置于冷存储、多重签名和硬件隔离装置中,限制单点失误带来的暴露。 – 最小权限与凭证治理:实行严格的权限管理、定期轮换密钥与凭证、启用强认证手段(多因素与硬件令牌)。 – 智能合约审计与模糊测试:在上链前对合约进行第三方审计、形式化验证与连续的安全测试,快速修复发现的漏洞。 – 实时链上监控与告警:部署链上行为分析、异常转账告警与自动冻结机制(配合监管与法律授权)。 – 供应链与第三方风险评估:对合作方进行安全尽职调查,限制自动更新和未签名的第三方代码注入。 – 員工安全意识与应急演练:定期进行鱼叉钓鱼测试、模拟入侵演练与应急响应演练,提升总体抗破坏能力。 这些措施注重可操作性与成本效益,适合交易所、托管机构与企业级数字资产持有者参考。 面向政府与国际社会的策略建议 单一国家难以独立应对链上犯罪,国际协作显得格外关键: –…